Siem support (FAQ)

Veel gestelde vragen kennisbank

Heeft u problemen? U kunt ons altijd mailen naar support@siem-hosting.com (ons ticketsysteem).

Algemeen

Webhosting

Reseller Hosting

VPS Hosting

Beveiliging (Website & Mail)

- Een Let’s Encrypt Certificaat installeren

- Een gekocht certificaat installeren

- Het gedeelde certificaat van de server gebruiken

- Een zelf ondertekend certificaat maken

- Bestanden uploaden naar uw beveiligde site

- Forceer http:// naar https://

- HTTP security headers plaatsen in .htaccess (incl. HTST)

- HTTP Strict Transport Security (HSTS) instellen met .htaccess

Domeinnamen

DirectAdmin controlepaneel

Wij hebben een Nederlandse DirectAdmin (controlepaneel) handleiding beschikbaar, deze kunt u hier downloaden. Om het bestand te kunnen openen heeft u een pdf App nodig zoals Adobe Acrobat Reader.

Voor de Engelse handleiding van DirectAdmin verwijzen wij u naar https://www.site-helper.com/evo/sitehelper.php.

Een Let's Encrypt Certificaat installeren

Waarschijnlijk de eenvoudigste manier om een veilig, gratis en vertrouwd certificaat van browsers voor uw site te installeren is Let’s Encrpyt-certificaat, dus we raden u ten zeerste aan om deze methode te gebruiken als u geen certificaat van vertrouwde autoriteiten wilt kopen.

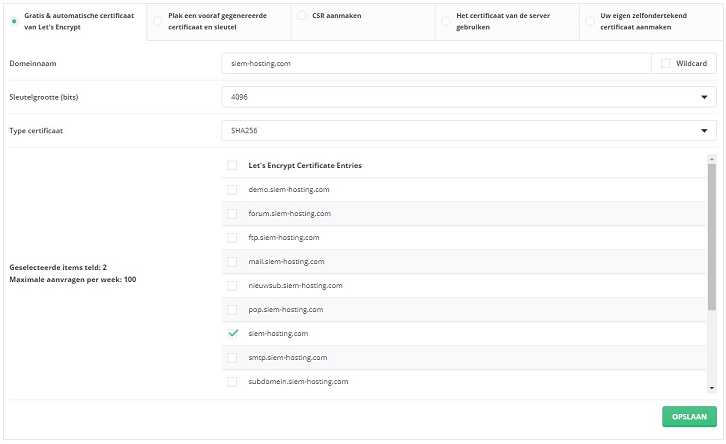

Als u Let’s Encrypt wilt inschakelen, kiest u “Gratis & automatische certificaat van Let’s Encrypt“.

Voer de algemene domeinnaam in.

Opmerking: gebruik geen “www” of “http (s): //” in de algemene domeinnaamsectie.

Kies welke certificaatinvoer u wilt beveiligen. U kunt maximaal 20 selecteren.

Opmerking: selecteer altijd uw vermeldingen voor uwdomein.com en www.uwdomein.com. selecteer ook mail.uwdomein.com zo krijgt u geen certificaat meldingen meer bij gebruik van Outlook.

druk op de knop “Opslaan“. Dat was het!

Opmerking: indien u http:// naar https:// wilt forceren vinkt u “Force SSL with https redirect” aan daarna op opslaan.

Opmerking: vergeet niet private_html in te stellen zoals hier wordt uitgelegd. Ook moet u mogelijk enkele minuten wachten voordat gebruikers uw site als beveiligd zien.

Een gekocht certificaat installeren

Een gekocht certificaat is de beste vorm van beveiliging. Omdat het certificaat zowel veilig als vertrouwd is, ontvangen bezoekers geen pop-upvenster met waarschuwingen wanneer ze een beveiligde pagina bekijken. Wij laten hier zien hoe u een certificaat via DirectAdmin kunt aanmaken en installeren. Heeft u al een certificaat en sleutel voor dit domein? ga dan door naar stap 3. Als u geen backup van de sleutel heeft of niet als platte tekst kan worden ingevoerd, kunt u ook een SSL heruitgifte doen. Dit kunt u in uw klantenpaneel gratis opnieuw aanvragen, begin bij stap 1 voor heruitgifte.

Stap 1: Genereer een CSR (Certificate Signing Request)

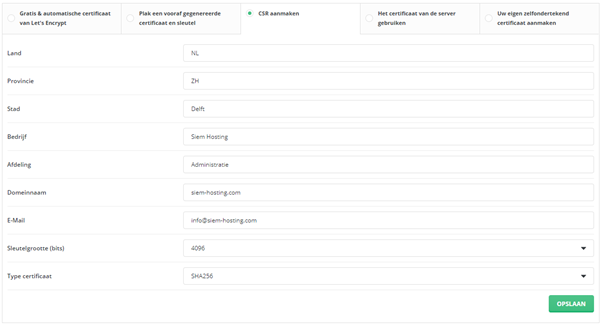

Klik op het keuzerondje naast ‘CSR aanmaken’.

Voer vervolgens de informatie over uw bedrijf in.

De “Domeinnaam” verwijst naar het adres van uw site dat op het SSL-certificaat van toepassing is. Vul voor een wildcard certificaat een * (asterisk) in in plaats van het subdomein, bijvoorbeeld *.siem-hosting.com (en geen www.siem-hosting.com).

Uw site is alleen beveiligd op dit adres. In het bovenstaande voorbeeld is https://siem-hosting.com/blabla geldig, maar niet https://subdomein.siem-hosting.com.

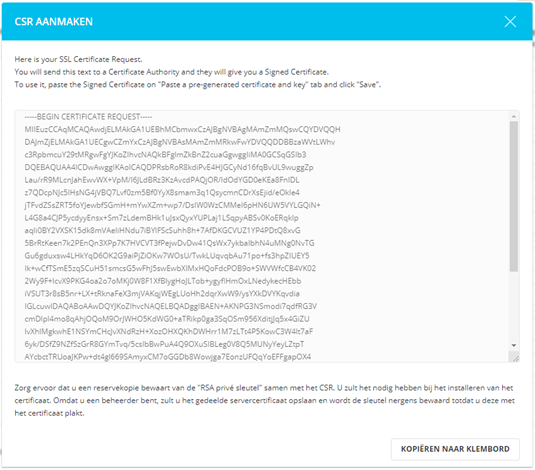

Wanneer u klaar bent, klikt u op de knop “Opslaan” onderaan het scherm. U ziet dan een pagina die er als volgt uitziet:

Kopieer deze tekst (inclusief de secties “BEGIN / END CERTIFICATE REQUEST”) door rechts onder op “kopiëren naar klembord” te klikken, naar een teksteditor zoals Windows Kladblok en sla het bestand op uw harde schijf op. U hebt deze CSR nodig wanneer u een certificaat koopt.

Stap 2: Koop een certificaat

Wanneer u een certificaat koopt, wordt u gevraagd naar uzelf of uw bedrijf, uw website en:

- de CSR

- de software die de CSR heeft gegenereerd

- uw algemene naam

De CSR

Plak eenvoudig de CSR die u van het DirectAdmin controlepaneel hebt gekregen, inclusief de secties “BEGIN / END CERTIFICATE REQUEST”. Er zal een tekst vak in het bestelformulier zijn om in te plakken. Zorg ervoor dat de CSR als platte tekst is opgeslagen en geplakt.

Software die de CSR heeft gegenereerd

Kies Apache-ModSSL (“OpenSSL”) of “Overige” als u Apache-ModSSL niet in de lijst ziet. Maak je geen zorgen over het maken van een fout, want deze informatie wordt alleen voor statistische doeleinden verzameld.

Uw Domeinnaam

De “Domeinnaam” verwijst naar het adres van uw site dat op het SSL-certificaat van toepassing is (zie stap 1). Voer dit adres in zonder “http: //” tenzij anders aangegeven door de verkoper van het certificaat.

Stap 3: Installeer een certificaat

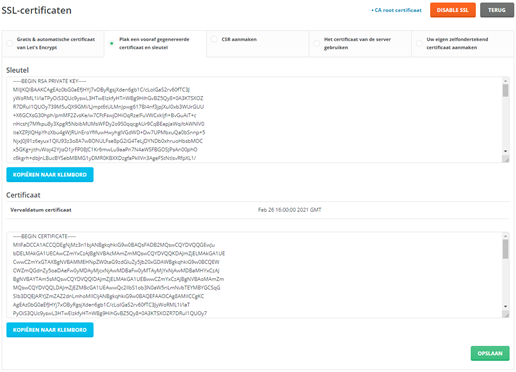

Selecteer ‘Plak een vooraf gegenereerd certificaat en sleutel’.

Zoals u ziet, is de sleutel al voor u in het tekstvak “Sleutel” ingevoegd (indien de csr via DA is aangemaakt).

Plak het certificaat in het vak “Certificaat” en klik op “Opslaan“.

Het certificaat van het domein kan de naam domein.com.crt hebben.

Stap 4: Installeer het CA-rootcertificaat

In het plaatje hierboven zie je rechts bovenaan de link “CA Root Certificaat“. Klik op de link en plak uw CA-rootcertificaat in het tekstvak. Vink ook onderaan “Use a CA Cert” aan. Klik vervolgens op de knop “Opslaan“.

Belangrijk: vergeet niet om “Use a CA Cert” aan te vinken.

Hoewel de installatie van een CA-rootcertificaat niet altijd vereist is, kan het zijn dat uw SSL-certificaat niet correct werkt zonder deze stap te voltooien.

Het CA-certificaat kan soms de gd_bundle.crt, ca_bundle.crt, ca_cert, enz. Worden genoemd.

Opmerking: indien u http:// naar https:// wilt forceren vinkt u “Force SSL with https redirect” aan daarna op opslaan.

Opmerking: vergeet niet private_html in te stellen zoals hier wordt uitgelegd.

Heeft u problemen? U kunt ons altijd

bereiken via onze support (ticket systeem).

Algemeen

Webhosting

Reseller Hosting

VPS Hosting

Beveiliging (Website & Mail)

- Een Let’s Encrypt Certificaat installeren

- Een gekocht certificaat installeren

- Het gedeelde certificaat van de server gebruiken

- Een zelf ondertekend certificaat maken

- Bestanden uploaden naar uw beveiligde site

- Forceer http:// naar https://

- HTTP security headers plaatsen in .htaccess (incl. HTST)

- HTTP Strict Transport Security (HSTS) instellen met .htaccess

Domeinnamen

DirectAdmin controlepaneel

Wij hebben een Nederlandse DirectAdmin (controlepaneel) handleiding beschikbaar, deze kunt u hier downloaden. Om het bestand te kunnen openen heeft u een pdf App nodig zoals Adobe Acrobat Reader.

Voor de Engelse handleiding van DirectAdmin verwijzen wij u naar https://www.site-helper.com/evo/sitehelper.php.

Het gedeelde certificaat van de server gebruiken

Een van de eenvoudigste manieren om een beveiligde site te hebben, is door het ingebouwde, zelf gegenereerde certificaat van de server te gebruiken.

Zorg ervoor dat het keuzerondje naast “Het certificaat van de server gebruiken” is geselecteerd en klik op de knop “Opslaan” onderaan het scherm.

Inzicht in niet-vertrouwde certificaten

Waarschuwing: hoewel niet-vertrouwde certificaten een hoog coderingsniveau bieden, zijn ze niet altijd de beste keuze omdat ze zelf worden gegenereerd in plaats van gekocht bij een vertrouwde autoriteit.

Hierdoor kunnen bezoekers van uw site een pop-upvenster met waarschuwingen ontvangen wanneer ze een beveiligde pagina openen. Daarom raden we NIET aan om deze methode te gebruiken.

Een zelf ondertekend certificaat maken

Een alternatief voor het zelf gegenereerde gedeelde servercertificaat is een gepersonaliseerd zelf-ondertekend certificaat.

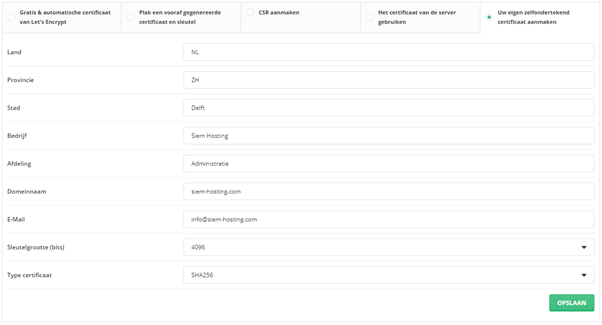

Stap 1: Klik op de keuzerondjes om “Uw eigen zelf ondertekend certificaat aanmaken” te selecteren.

Stap 2: Voer de informatie over uzelf en uw bedrijf in.

Stap 3: Klik op de knop “Opslaan” onderaan het scherm.

De algemene naam is het exacte webadres waaraan het certificaat is gekoppeld. In het bovenstaande voorbeeld is https://siem-hosting.com/blabla geldig, maar niet https://www.subdomein.siem-hosting.com.

Inzicht in niet-vertrouwde certificaten

Waarschuwing: hoewel niet-vertrouwde certificaten een hoog coderingsniveau bieden, zijn ze niet altijd de beste keuze omdat ze zelf worden gegenereerd in plaats van gekocht bij een vertrouwde autoriteit.

Hierdoor kunnen bezoekers van uw site een pop-upvenster met waarschuwingen ontvangen wanneer ze een beveiligde pagina openen. Daarom raden we NIET aan om deze methode te gebruiken.

Bestanden uploaden naar uw beveiligde site

Alle beveiligde bestanden moeten worden geüpload naar de map /domains/domain.com/private_html. De eenvoudigste manier om dit te doen is door private_html te koppelen aan public_html. Om dat te doen gaat u naar het pictogram “Accountmanager” in het DirectAdmin controlepaneel en kiest u de link “Domein instellingen“. Klik op de domeinnaam en daarna op “private_html instellen” bovenaan rechts in de pagina. Selecteer “gebruik een symbolink link” en druk op “Opslaan“.

Forceer http:// naar https://

U heeft een certificaat geïnstalleerd maar het is nog steeds mogelijk om het adres via http:// onveilig te bezoeken. Er zijn meerdere manieren om een redirect toe te passen om http naar httpS te forceren.

Http naar httpS forceren met DirectAdmin

Om dat met het DirectAdmin controlepaneel te doen gaat u naar het pictogram “Accountmanager” in het DirectAdmin controlepaneel en kiest u de link “Domein instellingen“, vervolgens klik op de domeinnaam en selecteer daarna “Force SSL with https redirect” klik op bewerken.

Http naar httpS forceren met .htaccess

U kunt dit ook in het .htaccess bestand aanpassen, voeg de volgende code toe in uw “.htaccess” bestand, om http naar httpS te forceren.

RewriteEngine on

RewriteCond %{HTTPS} off

RewriteRule (.*) https://%{HTTP_HOST}%{REQUEST_URI} [R,L]

HTTP security headers plaatsen in .htaccess (incl. HTST)

HTTP security headers controleren verkeer op uw website en kunnen bepaald verkeer van uw website weren. In deze headers staan allerlei instellingen waarmee tegen de browser verteld wordt hoe die met de content van de website moet omgaan. Dit is makkelijk toe te passen en zo kunt u de beveiliging van uw website verbeteren om hackers buiten te houden.

Als u de code heeft geplaatst kunt u dit controleren met https://nl.internet.nl/

HTTP security headers code voor .htaccess

Voeg de volgende code bovenaan toe in uw “.htaccess” bestand. Zie onder de uitleg per regel.

<IfModule mod_headers.c>

Header set Strict-Transport-Security "max-age=31536000" env=HTTPS

Header always set X-Frame-Options "SAMEORIGIN"

Header always set X-XSS-Protection "1; mode=block"

Header always set X-Content-Type-Options "nosniff"

Header set Referrer-Policy "no-referrer-when-downgrade"

</IfModule>

HTTP Strict Transport Security (HSTS) is een beveiligingsmechanisme om websites te beschermen tegen zogeheten “downgrade attacks”. Zonder HSTS is het namelijk mogelijk om HTTP en HTTPS door elkaar te gebruiken, ook wanneer u HTTPS hebt geforceerd. Door gebruik te maken van HSTS, verplicht u de webbrowser om de website alleen via het HTTPS-protocol te benaderen. Zo voorkomt u “cookie hijacking”. Houd er wel rekening mee dat de HSTS code minimaal 1 jaar in de cookies van de cliënt staat. Dit betekent dat http wordt geforceerd naar https, zelfs als de website tijdelijk voor bijv. onderhoud of verhuizing over http moet worden geladen.

Header set Strict-Transport-Security "max-age=31536000" env=HTTPS

of als u ook subdomeinen wilt forceren wijzig dan de bovenstaande code in:

Header always set Strict-Transport-Security "max-age=31536000; includeSubDomains" env=HTTPS

X-Frame-Options zorgt er voor dat website niet via een iframe op een andere website gebruikt kan worden. Als dit niet beveiligd is kan iemand via een iframe jouw website helemaal namaken. Degene die deze namaak site met iframe gebouwd heeft, kan nu aan bepaalde knoppen op jouw website een andere functie geven. deze andere functie is alleen actief in het iframe, dus niet op jouw echte site. Zo kan de aanvaller mensen naar de door hem gemaakte namaak site lokken, dan lijkt het net of ze op jouw site terecht zijn gekomen.

Header always set X-Frame-Options "SAMEORIGIN"

X-Xss-Protection (Cross site scripting) is een veel gebruikte aanvalsvorm om websites mee te hacken. Met XSS injecteert een aanvaller kwaadaardige code in een website die bezoekers van deze website kan besmetten. Een slecht beveiligd formulier kan kwetsbaar zijn voor cross site scripting. Een aanvaller zal proberen om script code in een formulier te plaatsen en vervolgens op “verzenden” drukken.

Header always set X-Xss-Protection "1; mode=block"

X-Content type opties voorkomt dat de browser een bestand “bekijkt” anders dan die die door de server gesteld wordt. Wanneer een bestand geüpload wordt dat op een afbeelding lijkt, maar in werkelijkheid een stuk kwaadaardige code is, dan zal dit bestand als afbeelding worden uitgevoerd (De kwaadaardige code wordt niet ingeladen).

Header always set X-Content-Type-Options "nosniff"

Referrer policy Wanneer er op jouw website een link staat naar een andere website en een bezoeker klikt op die link, dan gaat de bezoeker naar die andere website. De browser neemt informatie mee over de website vanwaar hij gekomen is. Met de onderstaande code wordt er geen verwijzingsinformatie meegezonden wanneer je verwijst naar een website die geen https gebruikt terwijl je zelf wel https gebruikt.

Header set Referrer-Policy "no-referrer-when-downgrade"

HTTP Strict Transport Security (HSTS) instellen met .htaccess

HTTP Strict Transport Security (HSTS) is een beveiligingsmechanisme om websites te beschermen tegen zogeheten “downgrade attacks”. Zonder HSTS is het namelijk mogelijk om HTTP en HTTPS door elkaar te gebruiken, ook wanneer u HTTPS hebt geforceerd. Door gebruik te maken van HSTS, verplicht u de webbrowser om de website alleen via het HTTPS-protocol te benaderen. Zo voorkomt u “cookie hijacking”. Houd er wel rekening mee dat de HSTS code minimaal 1 jaar in de cookies van de cliënt staat. Dit betekent dat http wordt geforceerd naar https, zelfs als de website tijdelijk voor bijv. onderhoud of verhuizing over http moet worden geladen.

Als u de code heeft geplaatst kunt u dit controleren met https://www.ssllabs.com/ssltest/ en/of https://nl.internet.nl/

HSTS code voor .htaccess

Voeg de volgende code bovenaan toe in uw “.htaccess” bestand. Met deze code forceert u HSTS voor één hostnaam / domeinnaam gedurende 1jaar. Negeer deze code als u de “HTTP security headers” al heeft toegevoegd.

Header set Strict-Transport-Security "max-age=31536000" env=HTTPS

Als u ook subdomeinen wilt forceren, voegt u de volgende code bovenaan toe in uw “.htaccess” bestand of als u de “HTTP security headers” heeft toegevoegd, wijzig dan de bovenstaande code in:

Header always set Strict-Transport-Security "max-age=31536000; includeSubDomains" env=HTTPS